随着网络信息安全边界不断弱化,安全防护对象不断增加,攻击面愈发放大,对数据安全、信息安全提出了巨大挑战,同时也为网络信息安全市场打开了新的增量空间。API已经成为其面向内外部持续提高能力输出、数据输出、生态维系的重要载体。API经济已是产业互联网中一个重要的组成部分,通过API经济,促进各行各业的数据变更和业务升级。

8月API漏洞汇总

2023-09-04阅读:403

随着网络信息安全边界不断弱化,安全防护对象不断增加,攻击面愈发放大,对数据安全、信息安全提出了巨大挑战,同时也为网络信息安全市场打开了新的增量空间。API已经成为其面向内外部持续提高能力输出、数据输出、生态维系的重要载体。API经济已是产业互联网中一个重要的组成部分,通过API经济,促进各行各业的数据变更和业务升级。

随着网络信息安全边界不断弱化,安全防护对象不断增加,攻击面愈发放大,对数据安全、信息安全提出了巨大挑战,同时也为网络信息安全市场打开了新的增量空间。API已经成为其面向内外部持续提高能力输出、数据输出、生态维系的重要载体。API经济已是产业互联网中一个重要的组成部分,通过API经济,促进各行各业的数据变更和业务升级。

为了更好的帮助企业保护好API资产和数据安全,避免因API安全问题给企业带来不必要的损失,星阑科技为大家整理了最新一期8月份的API漏洞报告,以便企业更好的进行查漏补缺,帮助企业建立网络安全全局观,不断强化行业自律,更好地进行数字化转型。

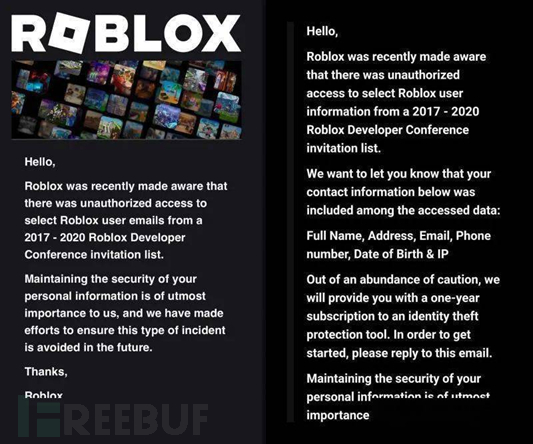

漏洞详情:据PC Gamer报道,大型在线游戏平台 Roblox(罗布乐思)近日遭遇重大数据泄露,约4000名开发者个人隐私信息被公开,其中包括 2017-2020 年期间参加过Roblox开发者大会的开发者信息,涵盖其姓名、电话号码、电子邮件地址、出生日期和实际地址。

漏洞危害:该漏洞最初发生在2020年12月18日,大约3943个账户被泄露。暴露的数据包括姓名、用户名、电话号码、电子邮件ID、IP地址、家庭地址、出生日期和T恤尺寸等敏感细节。Roblox表示他们已经联系了所有受影响的个人。受影响较小的用户收到一封表达歉意的电子邮件;受影响更严重的用户,他们收到道歉的同时得到了一年的身份保护。Roblox承认,第三方安全问题导致未经授权访问其创建者的个人数据子集。

影响范围:此次入侵主要影响了2017-2020年间为Roblox开发者举行的以往会议的与会者,他们现在面临着骚扰和身份盗窃等网络诈骗的风险。

小阑修复建议:

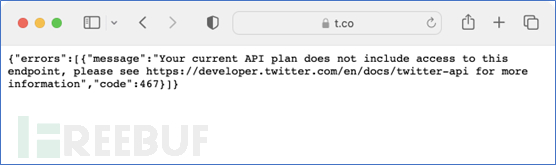

漏洞详情:全球范围内的Twitter用户在登录、退出账号、分享推文、点击链接以及查看图片时,遇到了一系列问题,Twitter API的中断阻止了用户的访问。这种影响范围广泛,几乎涉及到了所有使用Twitter的用户。由于对API后端进行了一些相对较小的更改,却引发了重大的中断问题,影响到了用户使用API以及移动和Web应用程序。

漏洞危害:全球范围内都有报告指出这次中断,用户们看到了与API访问相关的各种错误信息。甚至Twitter的支持人员在他们的Twitter帖子中承认了这次中断,埃隆·马斯克后来也表示“一个小小的API更改竟然会产生如此巨大的影响,并且最终需要完全重写”。

影响范围:这次中断发生在Twitter宣布计划关闭免费访问层之后不久。很显然,考虑到Twitter的规模,重新设计整个API系统将导致一定程度的不稳定。这对于用户来说会带来一系列问题:

小阑修复建议:

漏洞详情:PrestaShop/paypal是PrestaShop网络商务生态系统的一个开源模块,提供paypal支付支持。在3.12.0至3.16.3版本的PrestaShop paypal模块中发现了一个SQL注入漏洞,允许远程攻击者获得权限,修改数据,并可能影响系统可用性。这个问题的原因是,用没有经过正确过滤的用户输入来构建SQL查询。

漏洞危害:攻击者可以在易受攻击的系统上执行任意 SQL 语句。根据正在使用的后端数据库, SQL 注入漏洞会导致攻击者访问不同级别的数据/系统。在某些情况下,可以读入或写出文件,或者在底层操作系统上执行 shell 命令。通过 SQL 注入攻击,黑客可以绕过验证登录后台,非法篡改数据库中的数据;还能执行任意的 SQL 语句,盗取用户的隐私数据影响公司业务等等。

漏洞危害:该漏洞影响的是RocketMQ的NameServer服务(默认9876端口),如果NameServer服务端口暴露在外网,并且缺乏有效的身份认证机制,攻击者可以利用更新配置功能,以RocketMQ运行的系统用户身份执行命令。

影响范围:

小阑修复建议:

关于Portal Lab 实验室

星阑科技 Portal Lab 致力于前沿安全技术研究及能力工具化。主要研究方向为数据流动安全、API 安全、应用安全、攻防对抗等领域。实验室成员研究成果曾发表于BlackHat、HITB、BlueHat、KCon、XCon等国内外知名安全会议,并多次发布开源安全工具。未来,Portal Lab将继续以开放创新的态度积极投入各类安全技术研究,持续为安全社区及企业级客户提供高质量技术输出。

地址:北京市海淀区海淀大街38号银科大厦6层

Copyright © 2022 北京星阑科技有限公司. 京ICP备19053406号

提交成功